今回はMicrosoft Entra IDでAWSとSSOを構成し、Microsoft Entraアカウントで簡単にAWSへサインインできるようにします。あくまでも作業の記録日記なので細かい点が端折られたり抜けたりするのはご了承ください。

実はすでにMicrosoft Entra IDとAWSは過去に一度SSOできるように構成したのですが、どうやら新しい仕組みが実装されたので、そちらに切り替える内容となります。

SSO設定の構成

1. AWSでIAM Identity Centerを有効化する

まずAWS側で新しいSSOに利用するサービスを有効化しておく必要があります。AWSで [IAM Identity Center] を開き、[有効にする] をクリックします。

IAM Identity Centerの構成ウィザードが開くので、設定を進めていきます。インスタンスを作成するリージョンと暗号化キーの設定を確認し、必要があれば変更したうえで [有効にする] をクリックします。

しばらくすると自動でインスタンスが作成されます。続いて、後続の手順でAzureに設定するための接続情報を確認しておきます。

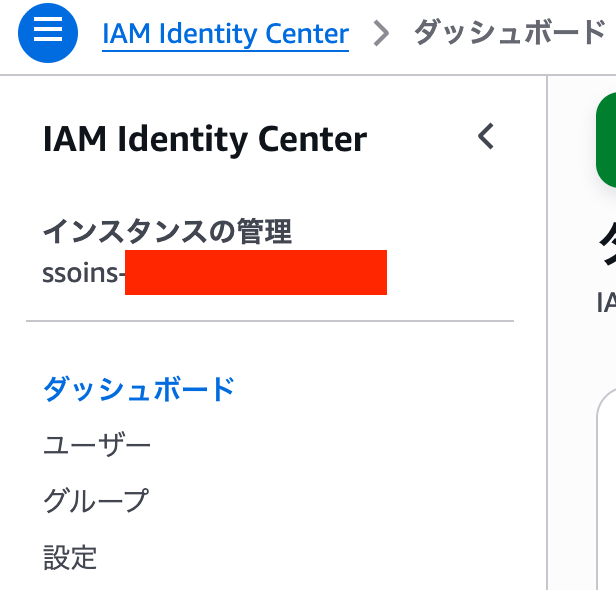

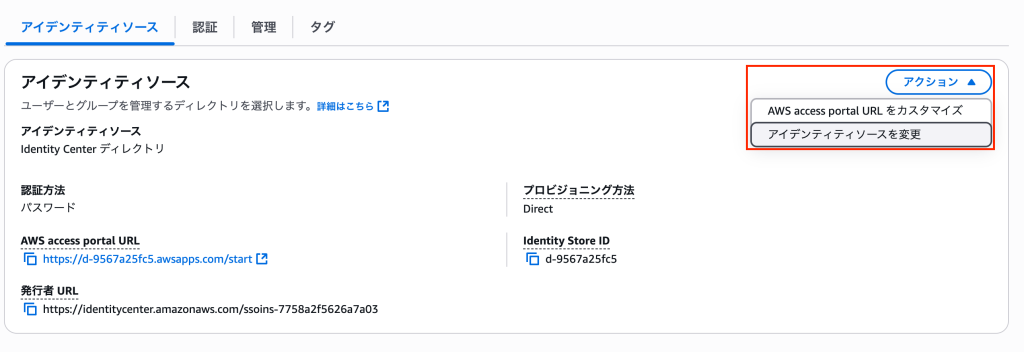

[設定] 画面下部にある [アイデンティティソース] タブから [アクション] > [アイデンティティソースを変更] をクリックします。

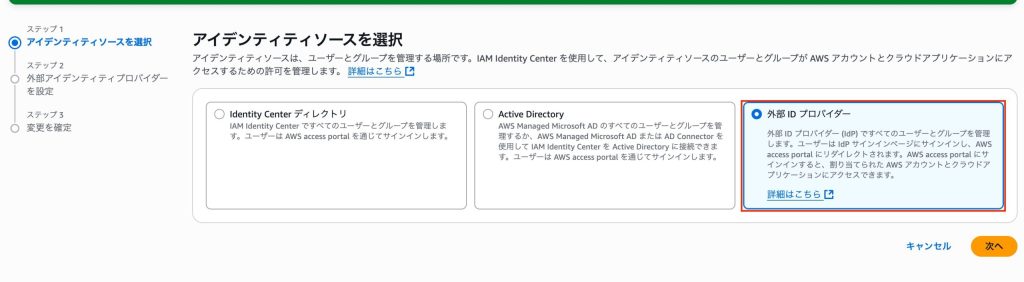

構成ウィザードで、[アイデンティティソースを選択] ページにて [外部 ID プロバイダー] を選択し、[次へ] をクリックします。

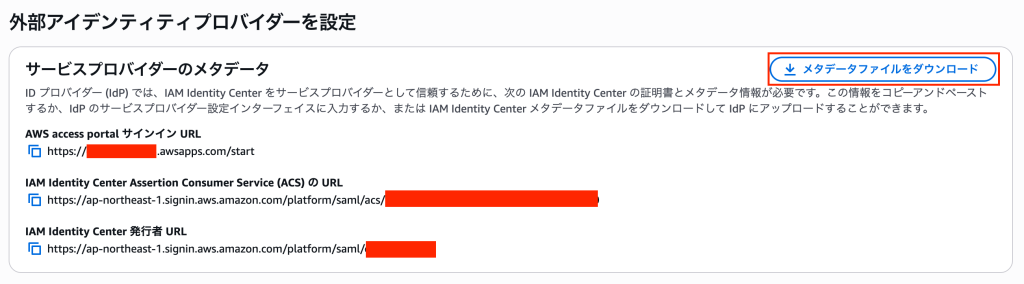

[外部アイデンティティ プロバイダーを設定] ページにて、Microsoft Entra ID側での設定に必要な情報が表示されるので、[メタデータファイルをダウンロード] をクリックして構成情報ファイルをダウンロードします。

2. Microsoft Entra IDでSSO設定を構成する

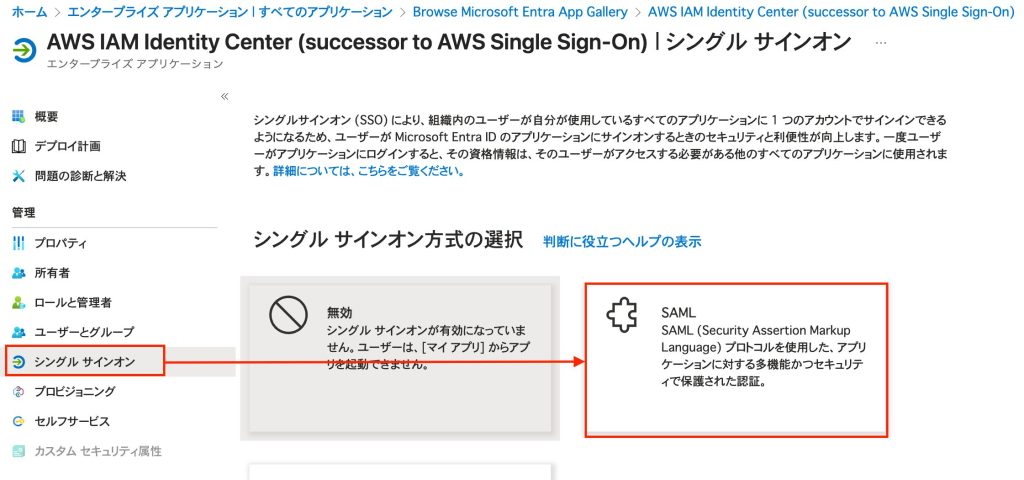

Microsoft Entra管理センターにて、[Entra ID] > [エンタープライズ アプリ] > [すべてのアプリケーション] から [新しいアプリケーション] で新規にエンタープライズアプリ設定を開始します。

検索バーなどから「AWS IAM Identity Center」を検索し、アプリを作成します。

メニューの [シングル サインオン] から [SAML] をクリックします。

SAMLの構成ウィザードが開くので、上部の [メタデータ ファイルをアップロードする] で先ほどAWSからダウンロードした構成情報ファイルを選択してアップロードします。すると設定が自動で読み込まれます。

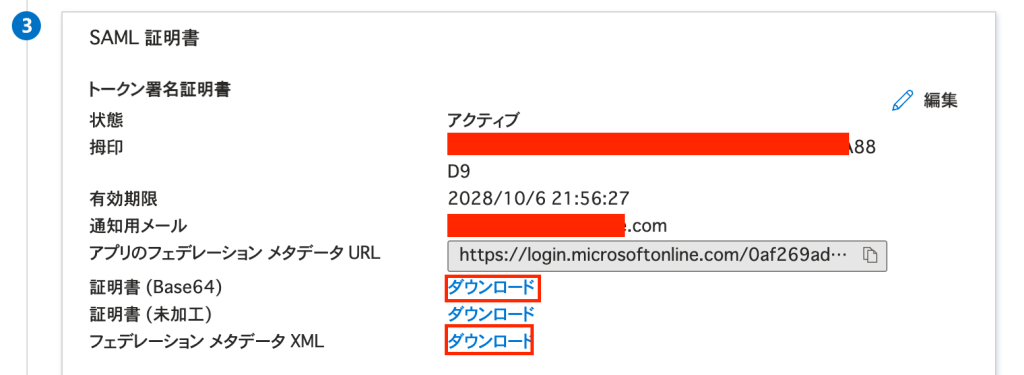

続いてSAML構成画面から、[SAML 証明書] で [フェデレーション メタデータ XML] の [ダウンロード] をクリックし、証明書ファイルをダウンロードします。(Base64の赤枠は編集ミスなので無視してください)

Microsoft Entra ID側での準備は完了です。再度AWS側で設定の続きを始めます。

3. AWSでの設定続き

Microsoft Entra IDでダウンロードしたフェデレーション メタデータ XMLをAWSの設定ウィザードへアップロードします。

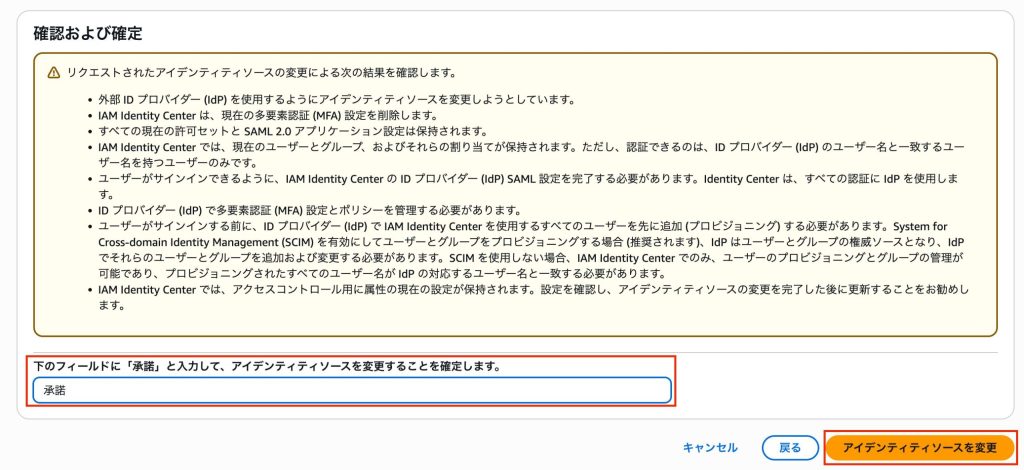

設定内容と注意事項の表示を確認して、確認フィールドに「承諾」と入力して [アイデンティティソースを変更] をクリックします。

これでSSO認証の構成は完了です。

Microsoft Entra IDからAWSへのプロビジョニング

今度の構成では、SSO認証だけだと不十分で、AWS側にEntraアカウントに対応したユーザー情報を作成しておかなければいけません。1つずつ作るのは面倒なのでプロビジョニング設定をしておきます。

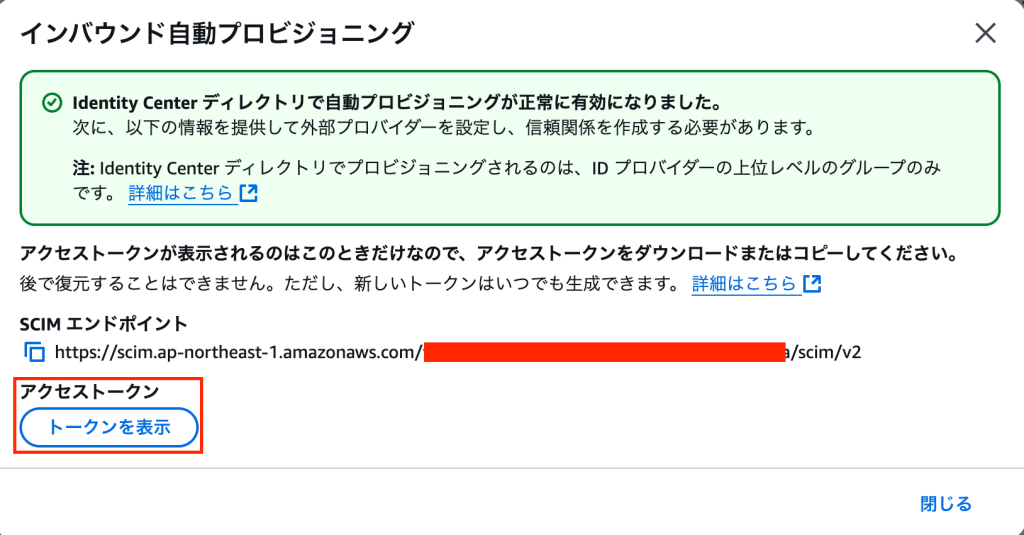

AWS側でIAM Identity Centerの [設定] 画面から [自動プロビジョニング] を開き、[SICM エンドポイント] と [アクセス トークン] を確認します。この値をMicrosoft Entra IDに入力する必要があるのでどこかに控えておきます。

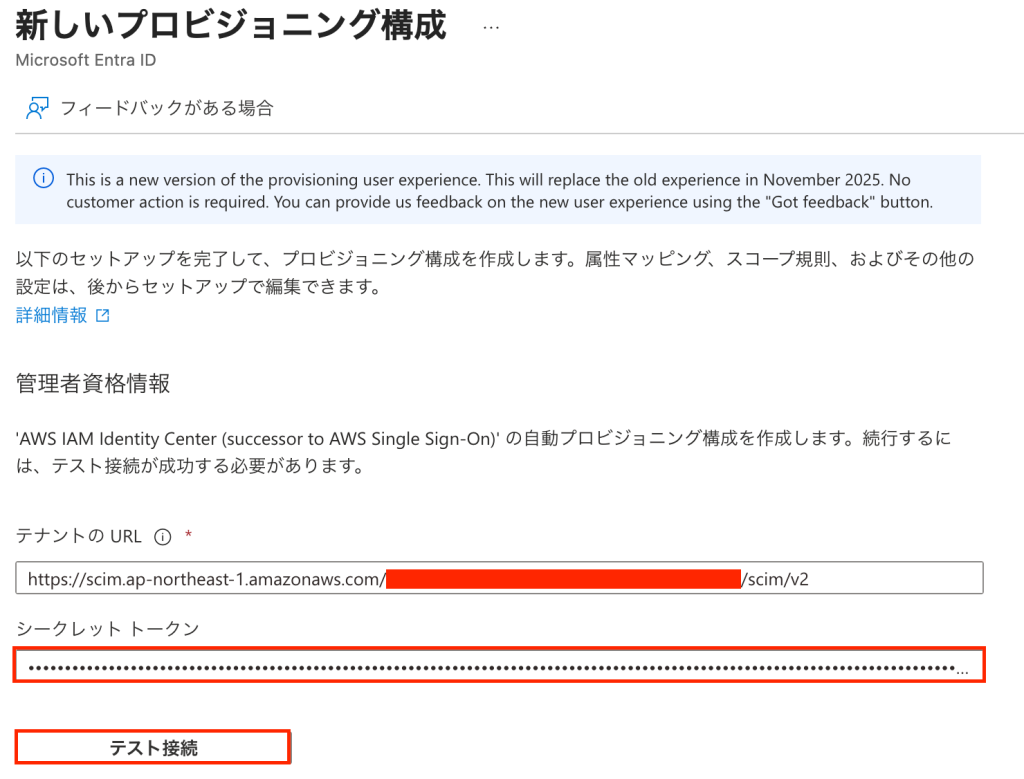

Microsoft Entra ID側で、アプリのメニューから [プロビジョニング] > [新しいプロビジョニングの構成] から先ほど確認したSCIMエンドポイントとアクセストークンの値を入力して [テスト接続] をします。

内容に問題がなければ、[プロビジョニング状態] を [オン] にして [保存] をクリックします。

AWS側での権限割り当て

これまでの設定でAWS側にもアカウントが作成されるようになったので、AWS内で作成されたアカウントへ必要な権限を割り当てることができます。

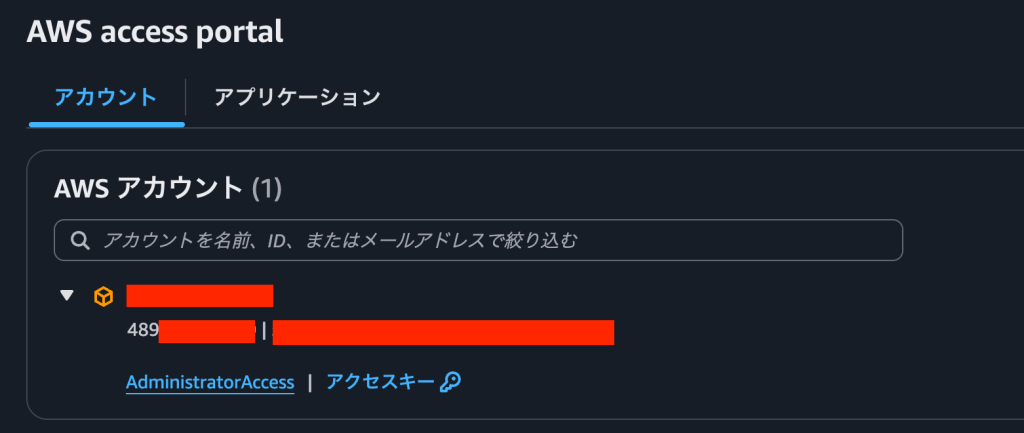

Microsoft Entra IDアカウントでSSOするとAWSアクセスポータルという画面が表示されるようになり、アクセスできるAWSアカウントと環境および権限が一覧で表示されます。

コメント