今回は Azure AD の機能で提供される多要素認証機能、Azure MFA (Multi-Factor Authentication) を使ったセキュリティ向上方法について紹介したいと思います。Azure AD はユーザーやグループ、デバイスの管理に加えてセキュリティ機能も提供します。特に Azure MFA は簡単に使える多要素認証機能なので導入しやすいかと思います。

Azure MFA について

Azure MFA は、ユーザーが Azure AD のユーザー情報を利用してアプリやサービスにアクセスする時、パスワードの認証を通過した後にさらに追加の認証を行うための機能です。”多要素”ですので、ユーザーが知っているパスワード(=知識情報)に加えて、追加認証情報を通知するデバイス(=所持情報)という要素を利用します。追加の認証ではデバイスに対して送信される認証コードの入力やプッシュ通知に対する応答をします。

サポートされる認証方法

Azure MFA では次の4つの認証方法をサポートしています。今回は Microsoft Authenticator という認証用のアプリを使う方法をベースに進めます。

- 音声通知(電話):電話で自動音声を受信して認証コードを受け取る

- SMS 通知(電話):SMS で認証コードのメッセージを受け取る

- 確認コード(アプリ):認証アプリに表示されている認証コードを入力する

- プッシュ通知(アプリ):認証アプリへのプッシュ通知に応答する

Azure MFA の利用に必要な物

Azure MFA の利用は場合にもよりますが無料でも使えます。ただし、認証レベルを単純に多要素認証へ向上させたいという最低要件しか満たせません。なのでできてば、よく一緒に利用される条件付きアクセス機能を利用するために Azure AD Premium P1 以上が含まれるライセンスを購入するのを推奨したいです。

Azure MFA のセットアップ方法

管理者向け:テナント全体の MFA 設定

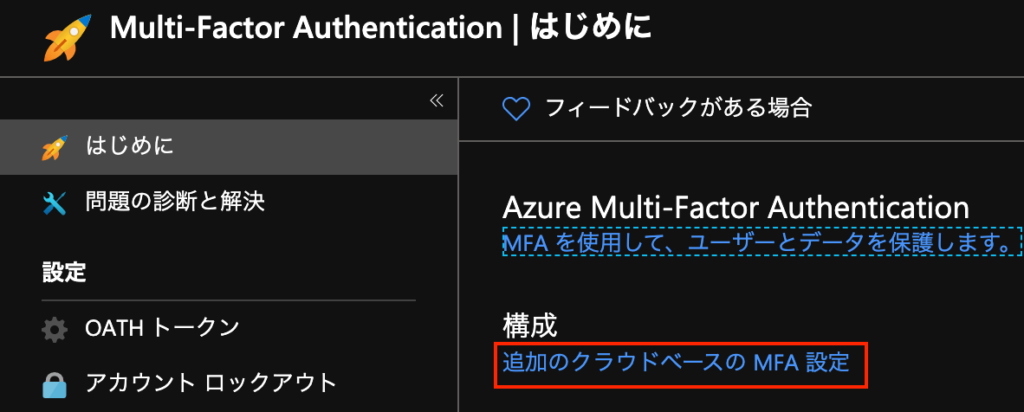

Azure ポータルから、[Azure Active Directory]>[セキュリティ]>[MFA]を選択し、[追加のクラウドベースの MFA 設定]をクリックします。

クラウドベースの MFA では、Azure AD テナント全体での MFA 動作に関する設定を行えます。

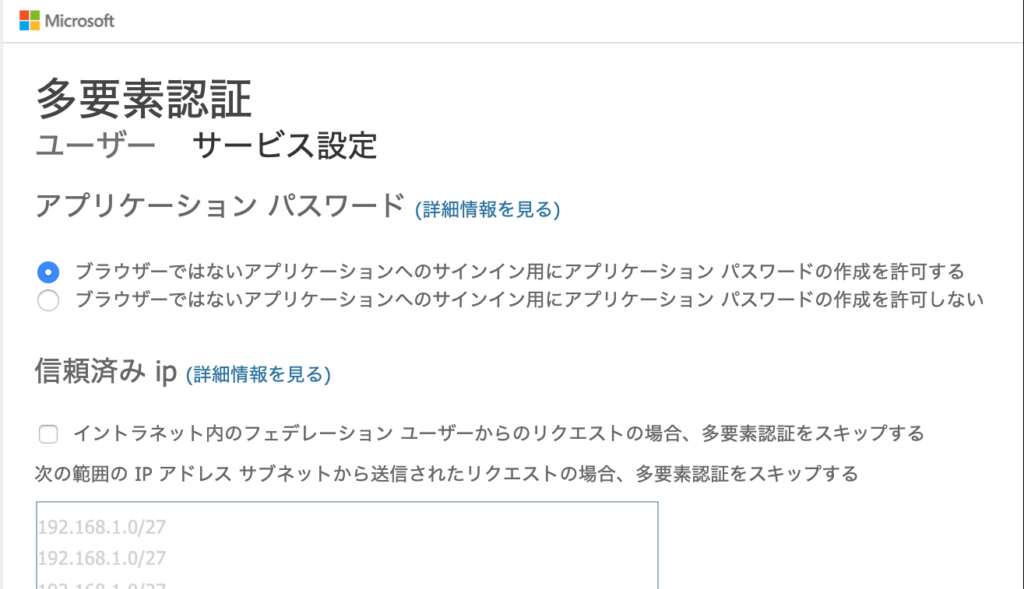

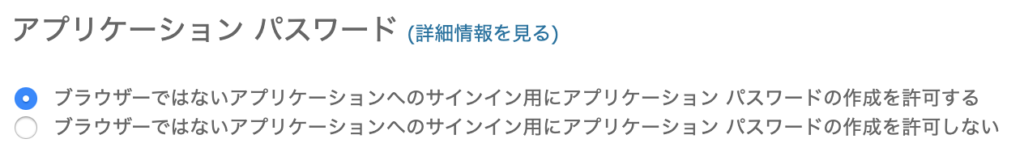

アプリケーションパスワード

Office 2010 などの先進認証を利用できないアプリケーションでセキュリティを向上させるための機能です。アプリケーションごとにサインイン用の追加パスワードを作成できるようにさせます。

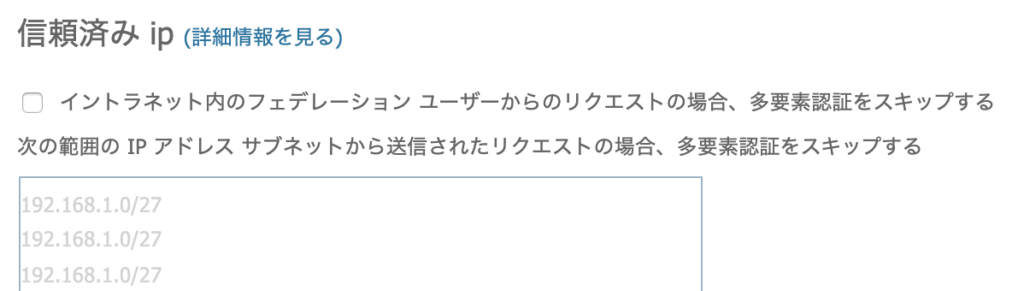

信頼済み IP

よく利用する社内ネットワークなど指定された場所からのアクセスの場合に、多要素認証の要求をスキップさせることができます。

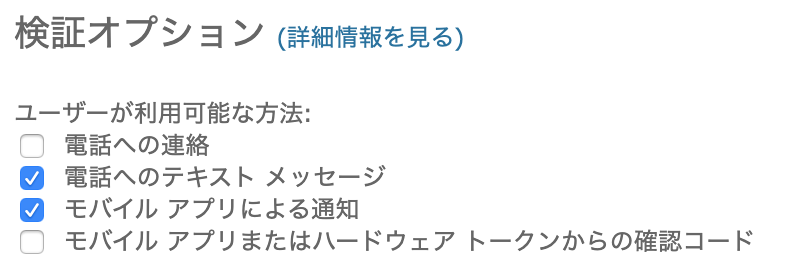

検証オプション

ユーザーが利用できる認証方法を指定できます。チェックボックスで複数指定することは可能ですが、デフォルトの検証方法を指定することはできません。

Multi-Factor Authentication を記憶する

MFA 要求に応答したアクセスを行ったデバイスで、再認証期間を変更することができます。先進認証に対応したアプリの場合は、デフォルトで90日間認証キャッシュを保持することができるので、より短い期間に調整することができます。先進認証に未対応のアプリの場合は、都度の要求から再認証までの期間を長くすることができます。

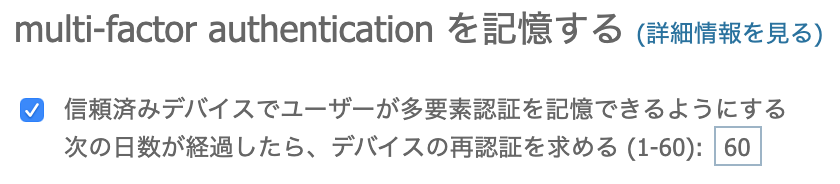

管理者向け:セキュリティの既定値群による多要素認証の有効化

このステップで多要素認証を有効化する場合は次の「管理者向け:条件付きアクセスによる多要素認証の有効化」は設定しないでください。

Azure AD テナント全体で MFA をデフォルト要求するように設定できます。この機能は後に紹介する Azure AD 条件付きアクセスとは併用できないので注意してください。

Azure ポータルにて、[Azure Active Directory]>[プロパティ]を選択し、一番下にある[セキュリティの既定値群の管理]をクリックします。

[セキュリティの既定値群の有効化]を[はい]として保存します。

これで、既定のセキュリティ設定が有効になります。セキュリティの既定値群についての詳細は次の Docs を参照してください。

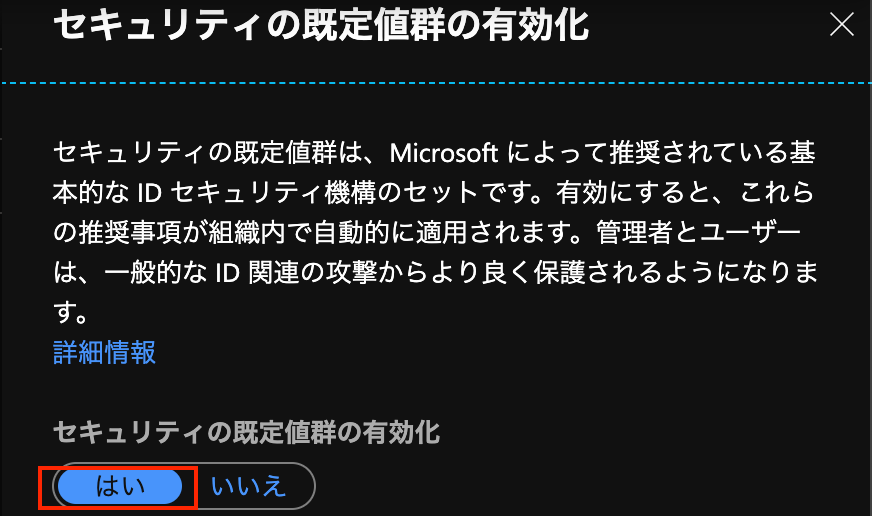

管理者向け:条件付きアクセスによる多要素認証の有効化

このステップで多要素認証を有効化する場合は前の「管理者向け:セキュリティの既定値群による多要素認証の有効化」は設定しないでください。

条件付きアクセスは Azure AD の機能の一つで、Azure AD ユーザーのアクセス時に接続デバイスの種類や状態、接続元の場所や利用アプリなどといった様々な条件に合わせてアクセスを制御することができます。

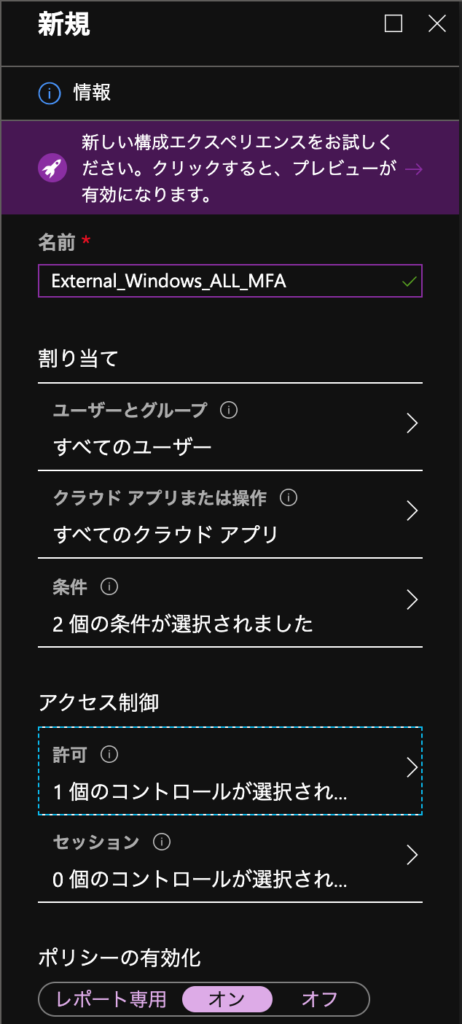

条件付きアクセスで多要素認証を有効化するには、ユーザーがアクセスする際に多要素認証を必要とするポリシーを作成する必要があります。Azure ポータルにて、[Azure Active Directory]>[セキュリティ]>[条件付きアクセス]から、[新しいポリシー]をクリックしてポリシーを作成します。

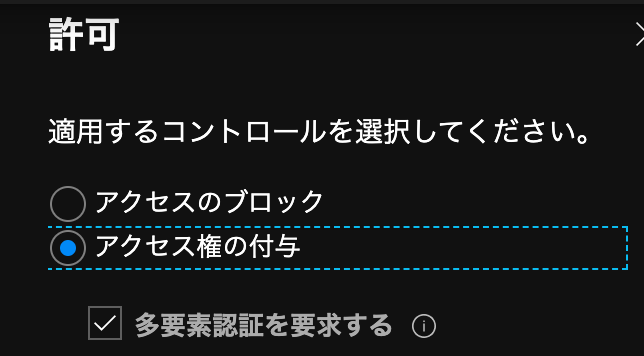

このポリシーを割り当てるユーザー、どのアプリに接続する際に適用するかを選択し、接続元のネットワークやデバイスの種類といった条件を設定します。[アクセス制御]では、[拒否]か[許可]を指定でき、[許可]の場合にいくつかの認証制御方法を要件とすることも可能です。今回は[多要素認証を要求する]ことを要件とした[許可]ルールなどにします。

利用者向け:認証方法の登録

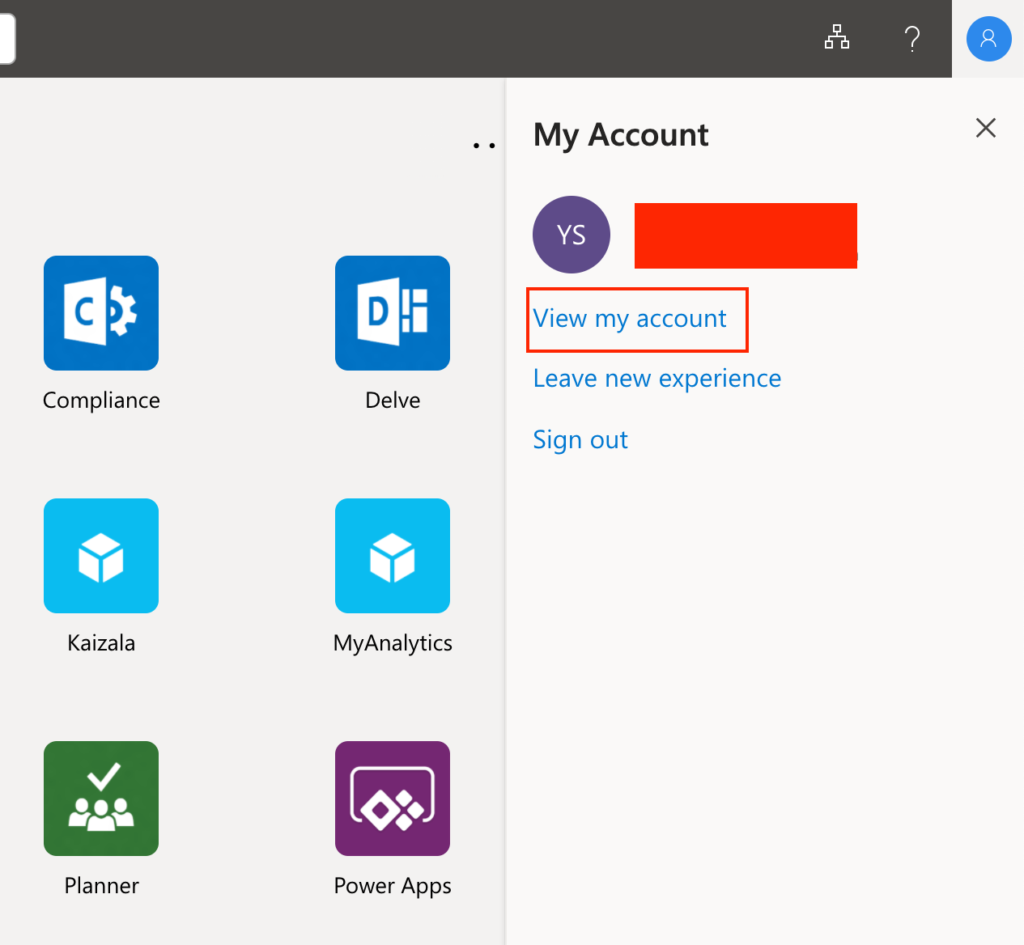

ユーザーが認証するデバイスを登録する手順を紹介します。My Apps のページ(https://myapplications.microsoft.com/)から右上のユーザーアイコンをクリックし、[View my account]をクリックします。

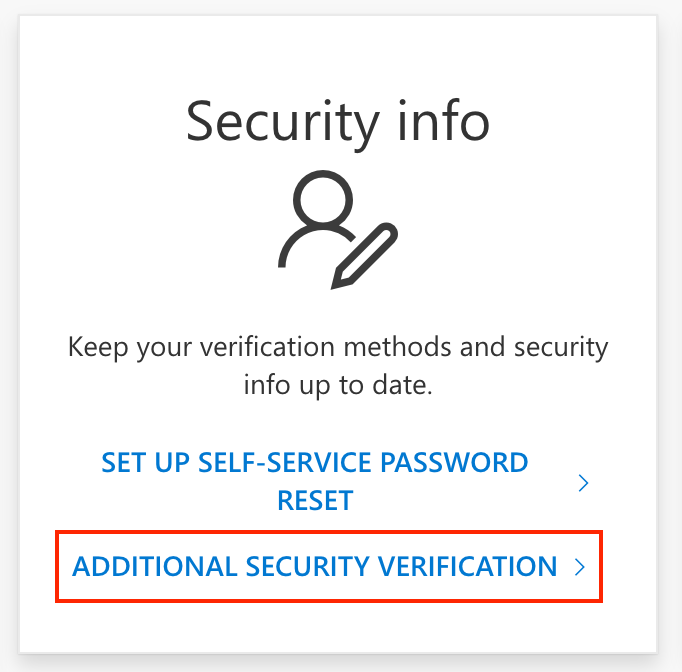

ユーザーのアカウント情報に関するページが開くので、[セキュリティ情報]のタイルから[追加のセキュリティ認証(ADDITIONAL SECURITY VERIFICATION)]をクリックします。

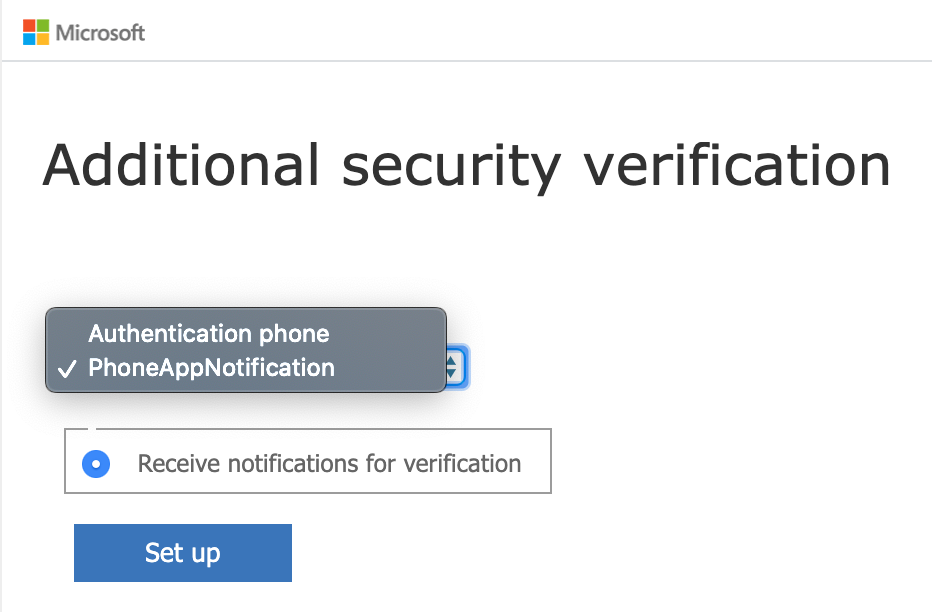

多要素認証での認証方法を選択し、認証要求を通知する連絡先やデバイスのセットアップを行います。Microsoft Authenticator アプリを利用する場合には、[モバイルアプリ通知]を選択し、[セットアップ]から応答するデバイスを登録します。デバイス側でアプリを起動し、セットアップ画面に表示される QR コードを読み取ります。次のステップで、通知デバイスで応答できることを確認します。メインの認証方法で応答できなくなったときのために予備の認証情報を入力したら設定が完了します。

これでアクセス時に MFA 要求が行われるようになりました。ユーザーがパスワードの認証を通過した後に(条件付きアクセスの場合はポリシーに合致した場合のみ)MFA 要求が行われます。

コメント